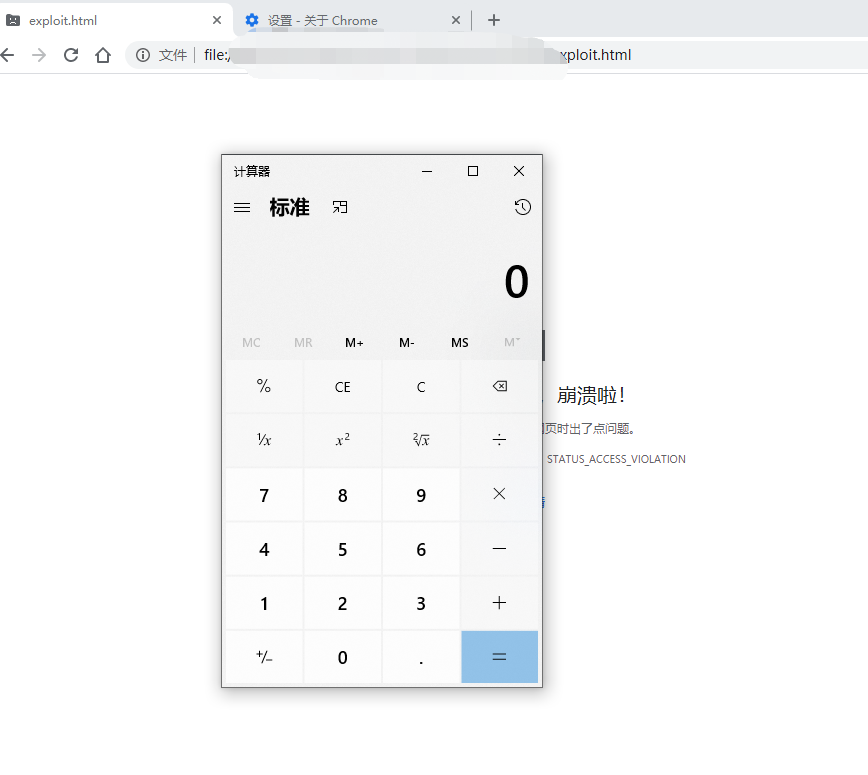

一波未平一波又起,4月13日有安全性人员在Twitter上公开了Chrome的0day漏洞PoC。该漏洞可以运行计算方式应用软件,一时间好友圈里都被计算方式霸屏了。

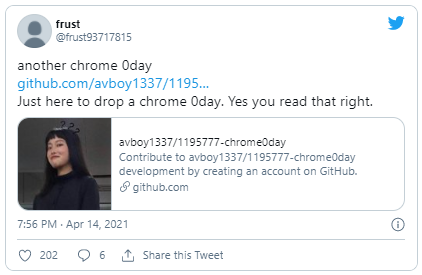

但想不到仅隔一天,在4月14日,Chrome又被曝了第二个0day漏洞。而且其PoC一样也被安全性人员在Twitter上公布。

据了解,该漏洞危害了Chrome全新最新版本(89.0.4389.128)及其根据Chromium核心的Microsoft Edge最新版本(89.0.774.76)也有可能危害别的根据Chromium的电脑浏览器。网络攻击可根据结构特别制作web页面并诱发受害人浏览来使用此漏洞得到远程控制执行命令。

依据这名名字叫做frust的安全性人员所宣布的PoC,可以发觉该漏洞会造成Windows文本文档应用软件被开启。

这一新0day漏洞与以前发布的0day一样,没法躲避Chromium的沙箱作用。Chromium的沙箱是一种安全性作用,可以避免漏洞实行编码或浏览服务器上的文档。

除非是网络黑客将该0day与未修复漏洞的沙箱肇事逃逸漏洞开展连锁加盟,不然现阶段情况下没法对客户导致危害。但是假如客户禁用了沙箱,那么就凶险了。

依据有关人员科学研究,该漏洞的基本工作原理是根据应用--no-sandbox主要参数运行现阶段版本号的谷歌Chrome和微软公司Edge,进而禁用沙盒游戏安全性作用。

在禁用沙箱后,该漏洞可以在谷歌Chrome 89.0.4389.128和微软公司Edge 89.0.774.76这两个电脑浏览器的最新版上运行文本文档。

谷歌原本定于4月13日发布Chrome 90 for Desktop。可是为了更好地修复4月13日的0day,只有发布Chrome的升级。但在发布后的Chrome 90.0.4430.72中,该0day依然合理(仍需no sandbox主要参数运作)。