近日,Forescout科学研究试验室与JSOF协作,公布了一组新的DNS漏洞,称之为NAME:WRECK。

这种漏洞存有于四个流行的TCP/IP堆栈中,即FreeBSD、IPnet、Nucleus NET和NetX,这种堆栈通常出现于流行的IT手机软件和IoT/OT固定件中,危害全世界数以百计的IoT物联网设备。

在其中,FreeBSD被普遍用以数百万个IT互联网中的性能卓越网络服务器,包含Netflix和Yahoo等互联网大佬的关键节点。与此同时,相近西门子PLCNucleus NET那样的IoT/OT固定件也已在重要的OT和物联网设备中采用了数十年之久。

据基本评定,WRECK漏洞将危害几乎所有的领域的机构,包含政府部门、公司、诊疗、生产制造和零售业等。

据了解,仅美国就会有超出18万(法国3.6万)台机器设备遭受了危害。犯罪分子可以利用这种漏洞使总体目标机器设备离线,或是接手操纵并实行实际操作。

Forescout Research Labs科学研究主管Daniel dos Santos强调:“NAME:WRECK是一组重要且危害广泛性的漏洞,很有可能会导致规模性毁坏。全方位安全防护减轻NAME:WRECK必须修复运作易受攻击的IP堆栈版本号的机器设备,全部运作存有漏洞的IP堆栈的设施都必须安裝全新的修复程序流程。”

1.进攻情景

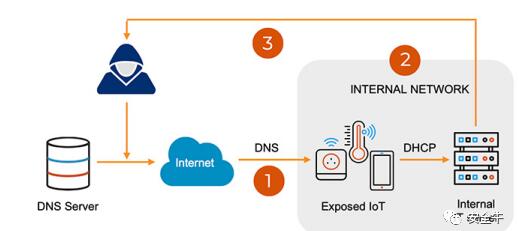

网络攻击可根据侵入向互联网技术网络服务器传出DNS要求的机器设备,来得到企业网络的原始浏览(下面的图中的流程1)。为了更好地得到原始访问限制,网络攻击可以根据利用Nucleus NET一个RCE漏洞的武器化来达到进攻。

利用内部结构和外界总体目标中的NAME:WRECK漏洞执行伤害的情景

利用根据DNS的漏洞时,网络攻击必须应用故意数据回应合理合法的DNS要求。这可以利用在要求和回应途径中的“中介人”或利用DNS查看网络服务器来完成。例如,网络攻击可以利用易受DNSpooq进攻的网络服务器或发送器,及其总体目标机器设备与DNS服务器中间的相近漏洞,用嵌入武器化有效载荷的故意信息开展回应。

获得原始浏览后,网络攻击可以应用受传染的停留点来创建内部结构DHCP网络服务器,并根据在广播节目DHCP要求的,易受攻击的内部结构FreeBSD网络服务器上实行恶意程序来开展横着挪动(流程2)。

最后,网络攻击可以应用这些被侵入的内部结构网络服务器在总体目标互联网上停留,或根据曝露于移动互联网的IoT物联网设备盗取数据信息(流程3)。

2.网络攻击可以做什么?

攻击者可以利用全新的DNS高风险漏洞执行如下所示毁坏:

- 曝露政府部门或企业服务器并浏览其隐秘数据(例如会计纪录、专利权或职工/客户资料)

- 联接到医疗器械获得保健医疗数据信息,让机器设备离线并终断健康服务,进而严重危害医院门诊的运营管理和病人的性命

- 浏览加工厂/工业自动化互联网,伪造生产流水线来毁坏生产制造

- 关掉联接到楼宇智能化控制板的灯,造成零售业务终断

网络攻击还很有可能利用住房和商业空间设计(包含大中型连锁快捷酒店)的关键建筑物功能来伤害住户的安全性。这很有可能包含:

- 伪造采暖、自然通风和空调机组

- 禁止使用关键的安全管理系统、例如报警器和防盗锁

- 关掉全自动灯光控制系统

安全性权威专家警示说:除非是采用紧急行动来完全维护互联网及连接网络机器设备,不然NAME:WRECK漏洞的郊外利用仅仅时间问题,有可能造成关键的政府部门数据信息被黑客攻击泄露,加工制造业生产制造中止或严重危害服务行业顾客的安全性。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章