近期,安全性科研工作人员发觉朝鲜黑客再度运用虚报真实身份虚构Twitter和LinkedIn客户,看准网络安全剖析工作人员。

Google 发觉了2个装扮成防病毒软件和网络安全公司招人的帐户,在向每个服务平台通告后,有关的社交媒体材料被快速删掉。

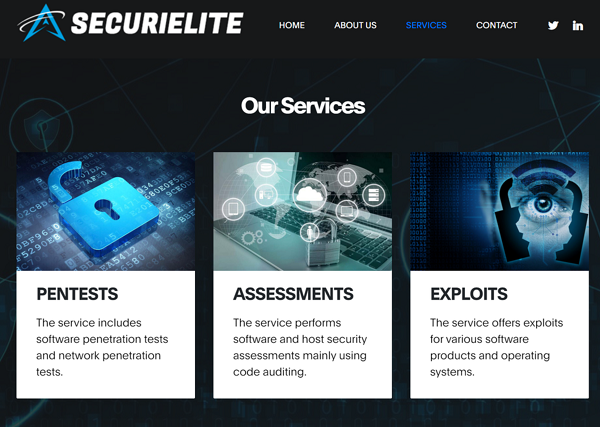

Google的危害剖析工作组(TAG)对外开放公布,此次进攻行为是由朝鲜黑客进行的,攻击者为仿冒的企业SecuriElite也创建相应的网址和社交媒体材料,真假难辨。在相关网站上寻找的 PGP 公匙连接,与在朝鲜黑客在一月份对于安全性科研工作人员进行的进攻行为中寻找的一致。

Google 的安全保障研究者表明,攻击者虚构了一个总公司坐落于土尔其的网络安全企业SecuriElite,该公司给予安全风险评估、网站渗透测试、漏洞检测等安全保障。

黑客应用的网址和账号

网址:

- www.securielite.com

Twitter:

- https://twitter.com/alexjoe9983

- https://twitter.com/BenH3mmings

- https://twitter.com/chape2002

- https://twitter.com/julia0235

- https://twitter.com/lookworld0821

- https://twitter.com/osm4nd

- https://twitter.com/seb_lazar

- https://twitter.com/securielite

LinkedIn:

- SecuriElite – https://www.linkedin.com/company/securielite/

- Carter Edwards(趋势科技人力资源经理)– https://www.linkedin.com/in/carter-edwards-a99138204/

- Colton Perry(安全性研究者)– https://www.linkedin.com/in/colton-perry-6a8059204/

- Evely Burton(Malwarebytes技术工程师)– https://www.linkedin.com/in/evely-burton-204b29207/

- Osman Demir(SecuriEliteCEO)– https://www.linkedin.com/in/osman-demir-307520209/

- Piper Webster(安全性研究者)– https://www.linkedin.com/in/piper-webster-192676203/

- Sebastian Lazarescue(SecuriElite安全研究员)– https://www.linkedin.com/in/sebastian-lazarescue-456840209/

电子邮箱:

- contact@securielite.com

- osman@securielite.com

- Submit@securielite.com

别的网址:

- bestwing.org

- codebiogblog.com

- coldpacific.com

- cutesaucepuppy.com

- devguardmap.org

- hireproplus.com

- hotelboard.org

- mediterraneanroom.org

- redeastbay.com

- regclassboard.com

- securielite.com

- spotchannel02.com

- wileprefgurad.net

连续进攻

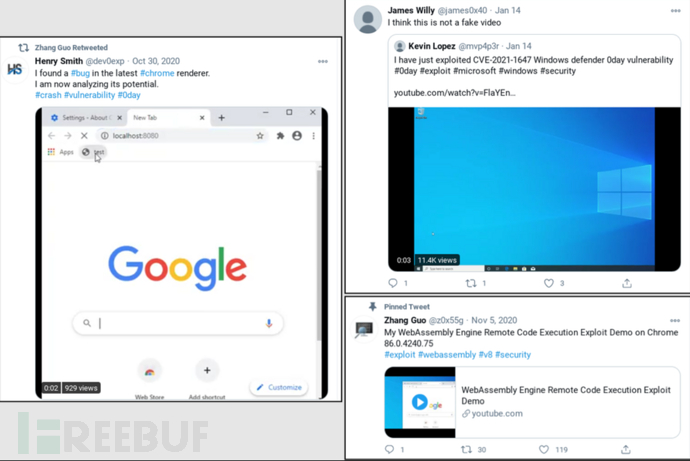

一月份,朝鲜黑客还运用blog上代管的PGP密匙吸引住受害人浏览该网址并应用开启电脑浏览器系统漏洞。与一月份的进攻主题活动不一样的是,SecuriElite网站并没有代管可散播恶意程序的系统漏洞,但Google的危害剖析工作组(TAG)将该网址加上到Google安全访问的信用黑名单中做为防止。

攻击者在一月份的伤害中采用了IE的零日系统漏洞,而且Google的危害剖析工作组的分析工作人员也明确攻击者很有可能拥有大量的零日系统漏洞。Google的安全性研究工作人员早已确认了各种服务平台中具有的攻击者的社交媒体材料,全部这种服务平台可以对于攻击者采取有效的抵制对策。

参照由来:GBHackers