前几日,动视企业公布了一个汇报,揭开了《使命召唤:战争地带》的一款舞弊手机软件中带有隱藏的恶意软件。

依据Vice报导,动视企业的分析工作人员发觉该舞弊手机软件在机器设备上悄悄安装了一个dropper,用以在总体目标系统软件或设施上安装或带来附加的有效载荷,如资格证书盗取恶意软件。该dropper并不是目地自身,反而是达到目标的一个方式,是传动链条中的一个重要环节。

恶意软件主题活动的目的之一是在受害者的电脑安装挖矿机,在受害者不知道的情形下,利用玩家的电脑显卡来采掘数字货币。

动视强调,"原版 "作弊器工作中需要的流程也让大部分恶意软件专用工具得到实行,例如绕开系统保护和更新管理权限。很多作弊器提议客户禁止使用她们的反病毒软件,以保证与操作系统的兼容模式,进而使掩藏的恶意软件在违规者沒有被提示的情形下感柒PC。

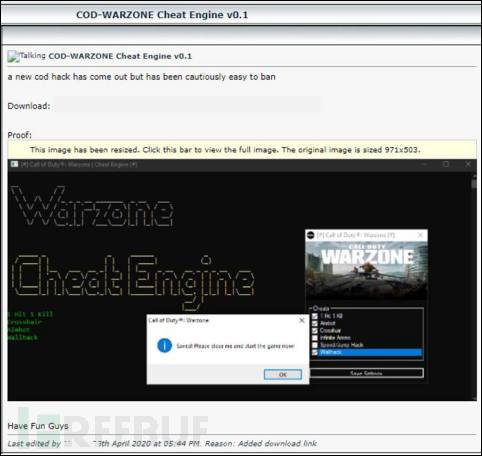

在地底黑客网站上的贴子宣传策划恶意软件的传递方式

在2020年3月,一名网络黑客在好几个黑客网站上投放广告,宣传策划一种完全免费的、"初学者友善 "的、"合理 "的方式,用以散播远程连接木马病毒(RAT)的恶意软件。

尽管很可能有上千种包含RAT散播方式的手册,但这一本手册借助的并不是繁杂的对策,反而是借助受害者自行禁止使用自身系統上的几类安全策略。

该网络黑客提议的说动受害者禁止使用她们的防护措施的方式,是根据宣传策划它们的RAT做为短视频游戏作弊器。

在配备舞弊程序流程时,通常的作法是用最大系统软件管理权限来运作它。舞弊手册通常会需要客户禁止使用或卸载掉电脑杀毒软件和服务器服务器防火墙,禁止使用核心代码签名等。

该网络黑客还加上了设定骗术需要的文档。自该方式公布至今,该文章早已取得了1万多个访问量和260个回应。

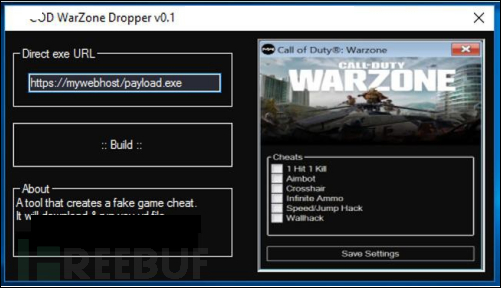

仿冒的cod16外挂软件广告宣传

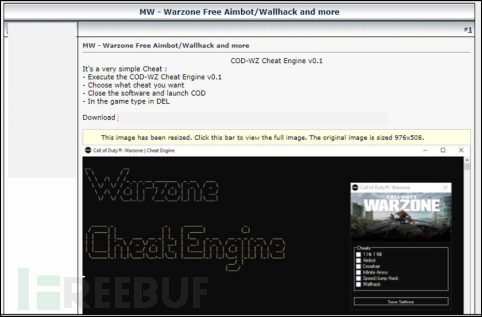

下面的图所显示的是在2020年4月公布在一个时兴的舞弊网址上的假舞弊手机软件,被宣传策划为 "新的cod hack"。

尽管很多非法网站在对其目录开展管控层面做得非常非常好,仅有 "真真正正的 "舞弊专用工具才会在广告宣传中发生。但这则看上去并没有尤其精致,都没有花是多少想法的广告宣传,却依然打动了客户。有些人回应了解是不是有些人来尝试过,这一广告宣传一天后才被删掉。

殊不知,这并没阻拦这种网络黑客的步伐,由于近期2021年3月1日,一样的骗术又在论谈上推送了。

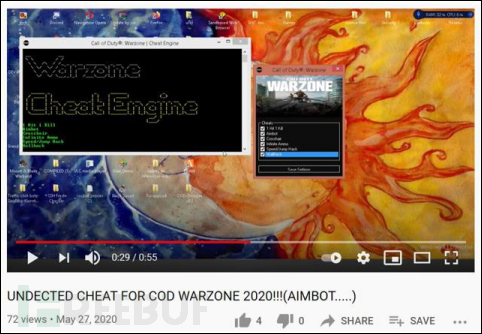

一个YouTube短视频也宣传策划该作弊器是COD Warzone 2020 "未被检验到 "的舞弊手机软件。该YouTube短视频得出了比最开始社区论坛贴子更详尽的设定表明和作用叙述。

该描述包含以管理员身份运作流程和禁止使用电脑杀毒软件的表明。

技术指标分析

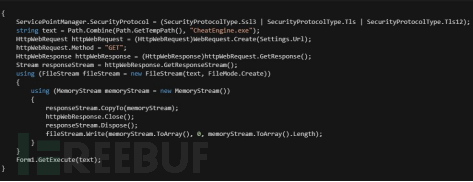

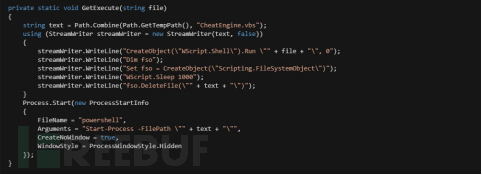

Dropper自身是一个.NET应用软件,可以下载并实行随意可执行程序。除非是早已禁止使用,不然UAC(用户账户控制)将提醒客户允许容许免费下载的可执行程序以管理员权限运作。

能够看见,应用软件已经从远程控制服务器上下载一个文档,并将其保留到当前目录下的'CheatEngine.exe'。

一旦有效载荷被保存到硬盘上,应用软件可能建立一个名叫'CheatEngine.vbs'的VBScript。随后运行'CheatEngine.exe'过程并删掉'CheatEngine.exe'可执行程序。

恶意软件的小编可以应用'COD-Dropper v0.1'应用软件来构建一个假的COD作弊器。

创始人/制作器是一个.NET可执行程序,它包括dropper .NET可执行程序做为資源目标。拥有故意有效载荷的URL,一旦客户点一下':: Build :::',应用软件便会用'dnlib'.NET选编库查验'COD_bin'目标。它用给予的URL更换名叫'[[URL]]'的URL占位符,并将'COD_bin'資源储存在一个新的文件夹名称下。

总结

尽管这个方式非常简易,但说到底是一种社会发展工程设计,它利用总体目标(要想舞弊的游戏玩家)的意向,自行减少安全性维护,并忽视运作潜在性恶意软件的警示。《使命召唤:战争地带》在2020年8月时有着7500万游戏玩家。尽管如今这样的数据低了许多,但舞弊依然是个问题。动视自发布至今就在全世界范畴内禁封了30数万人,在其中6数万人在一天内被封号。

详细汇报免费下载:立即下载