一个拼命的黑客组织,为了更好地垂钓安全性研究人员,建了个空壳子安全性公司,仍在社交媒体twiter和领英上申请注册了很多帐户,哄骗她们点一下公司官方网站,在该网址,有一个电脑浏览器系统漏洞正等待被开启。

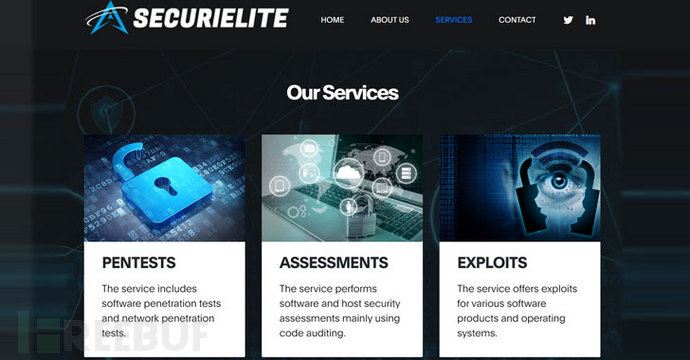

3月31日,Google危害剖析工作组在一篇blog中升级称,一个由朝鲜政府适用的黑客组织创建了一家名叫SecuriElite的假安全性公司。在这个假公司的官在网上,它声称自身是一家坐落于土尔其的攻击能力安全性公司,给予检测、手机软件安全风险评估和系统漏洞利用。

危害剖析工作组的Adam Weidemann详细介绍,该黑客组织因此共建立了8个twiter账号和7个领英帐号,自称为是不一样安全性公司(包含Trend Macro)的系统漏洞研究人员和人力资源专员,也有一些人假冒该空壳子公司的CEO和职工。

该黑客组织在2021年1月就被危害剖析工作组标识过,那时候该机构在twiter、领英、Telegram、Discord和Keybase等各类社交媒体网站上建立了一个研究blog和好几个环境变量,尝试与研究人员沟通交流并创建信赖。她们在blog布署了一个Windows侧门,该后门以木马病毒化的Visual Studio新项目的方式发生。

接着,韩网络信息安全公司ENKI的研究人员公布了Internet Explorer中的零日漏洞,称网络黑客可以根据故意MHTML文件浏览其安全性团队协作的机器设备。微软公司之后在2021年3月的补丁包升级中解决了该问题。

为了更好地以防万一,Google早已将该站点的URL加上到Safebrowsing封禁目录中,以避免出现意外浏览。

现阶段该网址并未被发觉给予故意內容,但仍不清楚进攻后面的真真正正动因。研究人员猜疑网络攻击很有可能利用掩藏的真实身份以把握零日研究,并利用未修复的缺陷开展进攻。