OpenSSL是一个功能丰富且自包括的开源系统安全性辅助工具。它带来的首要功用有:SSL协议书完成(包含SSLv2、SSLv3和TLSv1)、很多软优化算法(对称性/非对称加密/引言)、大数运算、非对称加密优化算法密钥生成、ASN.1编解码库、证书要求(PKCS10)编解码、数据证书编解码、CRL编解码、OCSP协议书、数据证书认证、PKCS7规范完成和PKCS12本人数据证书文件格式完成等作用。OpenSSL选用C语言做为编程语言,这促使它具备出色的混合开发特性。OpenSSL适用Linux、UNIX、windows、Mac等服务平台。

3月25日,OpenSSL公布安全性公示,称在刷新的1.1.1k版本中修补了2个高风险安全性漏洞:CVE-2021-3449和CVE-2021-3450。

- CVE-2021-3449: 该漏洞是空指针间接引用引起的DoS 漏洞,但该漏洞只影响OpenSSL 网络服务器案例,不影响手机客户端。

- CVE-2021-3450: 该漏洞是CA证书认证不合理漏洞,既影响网络服务器也影响手机客户端案例。

CVE-2021-3449

在再次商议的环节上,手机客户端推送故意ClientHello 信息就可以开启该漏洞,引起网络服务器崩溃。假如TLSv1.2的renegotiation ClientHello 忽视了signature_algorithms 拓展,可是包括signature_algorithms_cert 拓展,那麼空指针间接引用便会引起崩溃和DoS 进攻。

该漏洞影响开启了TLSv1.2和再次商议的OpenSSL 1.1.1到1.1.1j版本,漏洞不影响OpenSSL 手机客户端。因为TLSv1.2和再次商议是OpenSSL 网络服务器的默认设置配备,因而很多网络服务器都遭受该漏洞的影响。

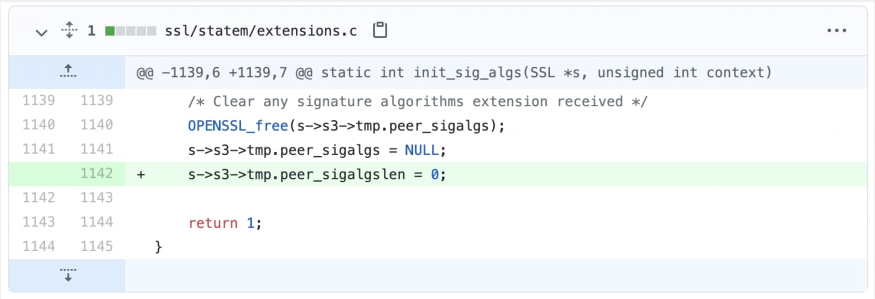

修补该DoS bug只必须一行编码,从总体上便是将peer_sigalgslen 设定为0。

CVE-2021-3449补丁包

CVE-2021-3450

CVE-2021-3450漏洞是CA 证书认证绕开漏洞,与X509_V_FLAG_X509_STRICT flag相关。该flag是OpenSSL 用于禁止使用毁坏的证书流,并必须证书根据X509 标准的认证。

可是因为一个重归bug的存有,OpenSSL v1.1.1h及以上版本遭受该漏洞的影响。幸运的是该flag在这种版本中并并不是默认的。从OpenSSL v 1.1.1h版本逐渐,会对编号的椭圆曲线主要参数开展附加的严苛查验。可是在查验的完成中存有不正确,造成以前的确定链上证书的检验结论是以前覆写的合理有效的CA 证书。因而,OpenSSL 案例没法查验非CA 证书不可以是别的证书的发送者,因而网络攻击可以借助这一漏洞来开展证书绕开。

汇总

这两个漏洞也不影响OpenSSL 1.0.2版本,新发表的OpenSSL 1.1.1k版本修补了这两个漏洞,科学研究工作人员提议客户尽早开展更新升级,以保障其OpenSSL案例。

大量参照OpenSSL安全性公示:https://www.openssl.org/news/vulnerabilities.html

文中翻譯自:https://www.bleepingcomputer.com/news/security/openssl-fixes-severe-dos-certificate-validation-vulnerabilities/倘若转截,请标明全文详细地址。