伴随着电脑浏览器生产商逐渐抑制第三方跟踪,广告宣传技术企业愈来愈多地选用DNS技术来规避该类抑制,但是这类作法又致使了网络安全安全隐患,对网络安全和个人隐私导致危害。

线上跟踪全过程

有很多方式可以完成线上跟踪,例如“ 电脑浏览器指纹识别”,可以使网址更易于在移动互联网上跟踪客户。电脑浏览器指纹验证作用使网址可以纪录机器设备特有的标志,例如监管屏幕分辨率和深层,监控已经浏览的我的网站,应用的字体样式和字体等。

全部这种消息都被互联网推广工作人员拿去来做客户画像了,即使你尝试在手机浏览器上应用隐藏方式掩藏时,这种数据一样可以被窃取。

跟踪工作人员的最容易方式 是应用Cookies,另一种情形是平台被监听。当客户打开网页时,他们在后台程序着小的看不到的脚本制作。这种脚本制作也会搜集相关一些数据信息包含名字、部位、电子邮箱ID、尺寸、电子计算机型号规格、应用的电脑浏览器等。

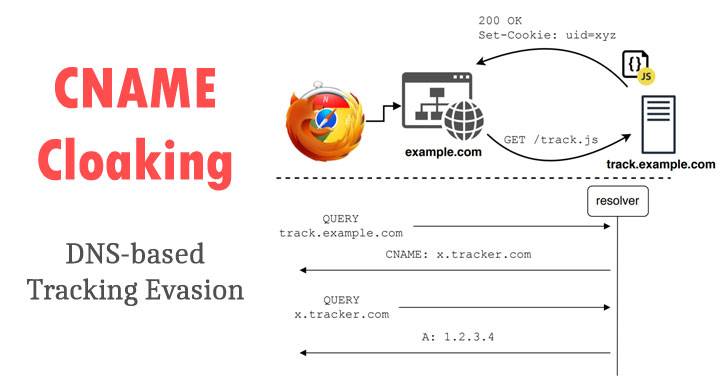

许多情况下我们在解析域名的历程中会立即分析到云服务器的IP地址,但如此做通常会暴露网络服务器的真的是IP地址,非常容易遭受不法的进攻,可是可以应用CNAME的解读方法来假装自身的IP。

但是,不必认为应用了CNAME技术,你的消息就不可能产生泄露。现阶段销售人员应用了一种被称作CNAME掩藏(CNAME Cloaking )的进攻技术,该技术模糊不清了第一方Cookie和第三方Cookie的差别,不但造成没经客户知晓和允许而泄露比较敏感的个人信息,并且提高了网络安全危害的范畴。

科学研究员工在一篇科学研究毕业论文上说:“这类跟踪计划方案运用了子域名上的CNAME纪录,因而与涵盖的网址坐落于同一网址。这便会导致阻拦第三方Cookie的防御措施将无效。”

该分析結果有希望在7月的第21届个人隐私提高技术讨论会(PETS 2021)上发布。

反跟踪对策的盛行

在过去的的四年中,除谷歌游览器外,全部关键电脑浏览器都采用了抵制第三方跟踪的防范措施。

2017年6月,iPhone发布了一项名叫“智能化跟踪维护(ITP)”的Safari作用,在台式电脑和手机开设了新的个人隐私规范,根据“进一步限定cookie和别的网址数据信息”来降低跨网址跟踪。2年后,iPhone发布了一项名叫“个人隐私保护关键词点击所属”的直接方案,以维护网络广告的个人隐私。

到2019年9月,Mozilla逐渐根据一项名叫提高跟踪维护(Enhanced Tracking Protection, ETP)的作用默认设置阻拦Firefox中的第三方cookie。2020年1月,微软公司根据chromium的Edge浏览器也模仿了这一作法。接着,在2020年3月底,苹果更新了ITP,添加了彻底的第三方cookie阻隔作用,及其别的致力于阻拦登陆指纹识别的作用。

尽管Google上年稍早公布方案逐渐取代Chrome中的第三方cookie和跟踪器,继而适用一个名叫“个人隐私沙盒游戏”的新架构,但估计它要到2022年才会发布。

此外,这个搜寻大佬一直在积极主动与广告宣传技术企业合作,方案发布一款名叫“Dovekey”的取代商品,致力于替代应用以个人隐私为核心的技术在互联网上给予人性化广告宣传的跨网址跟踪作用。

CNAME掩藏可以转世成一种反跟踪躲避检验计划方案

应对这种抑制cookie以提高个人隐私的对策,销售人员早已逐渐找寻别的方式来躲避电脑浏览器生产商抵制跨网址跟踪的计划方案。

应用Enter canonical name (CNAME) cloaking,,网址根据DNS配备中的CNAME纪录应用第一药方网站域名做为第三方跟踪域的别称,以绕开跟踪回调函数。

DNS中的CNAME纪录容许将一个域或子域名投射到另一个域(例如,别称),进而使他们变成在第一药方域的掩藏下推送跟踪编码的满意方式。

WebKit注安师John Wilander表述说:“这代表着网址使用者可以将他的儿子域之一(例如sub.blog.example)配备为分析为thirdParty.example,随后再分析为IP地址。因为这出现在Web层下边,被称作CNAME cloaking,即thirdParty.example域被掩藏为sub.blog.example,因而具备与真实的第一方同样的作用。”

也就是说,CNAME cloaking使跟踪编码看上去好像第一方,但其实它并不是,由于根据CNAME分析的資源和第一方的域不一样。

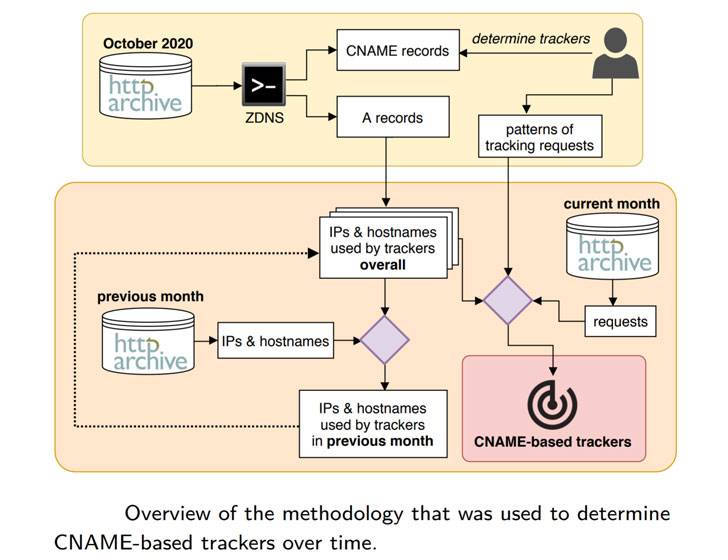

略见一斑,这一跟踪方案正快速被销售人员选用,在过去的22个月里提高了21%。

cookie将比较敏感信息内容泄露给跟踪器

科学研究员工在许多人的探讨中发觉,除开在10474家网址上发觉13家该类跟踪“服务项目”服务提供商以外,该技术还被用以10000个顶尖网址中的9.98%。

除此之外,该科学研究还提起了“对于iPhoneSafari电脑浏览器的目的性解决”,广告宣传技术企业Criteo专业应用CNAME cloaking作用,以绕开电脑浏览器中的个人隐私保护。

由于iPhone现已发布了一些根据使用寿命的CNAME隐型防御力,这一发觉很有可能更适用不运作iOS 14和macOS Big Sur的机器设备,由于他们适用这一作用。

很有可能最令人深思的发觉是,在应用CNAME跟踪的7797个网址中,有7377个网站(占95%)发觉了cookie数据泄漏,全部这种网址都推送了包括个人信息,例如全称、部位、电子邮箱地址,乃至在没客户确立确定的情形下,还可以将身份认证cookie发给别的域的跟踪器。

从进攻的方面而言,这就是一种攻击性行为,由于客户为什么要允许第三方跟踪器接受彻底不相应的数据信息,包含比较敏感和个人类型的数据信息?

因为很多CNAME跟踪器都包括在HTTP而不是HTTPS上,科学研究工作人员还指出了一种概率,即推送分析数据到跟踪器的要求很有可能会被故意网络攻击阻拦,这就是重放攻击(MitM)。

除此之外,科学研究工作人员还提醒说,根据在同一网址中包括一个跟踪器而产生的攻击面提升,很有可能会使网址访客的数据信息遭到对话固定不动和跨网址脚本制作进攻。

科学研究工作员表明,她们正与跟踪器的开发者协作来处理以上问题。

减轻CNAME掩藏导致的数据信息偷盗个人行为

尽管Firefox并沒有严禁CNAME cloaking,但消费者可以下载一个像uBlock Origin那样的额外部件来阻拦这类隐敝的第一方跟踪器。uBlock Origin是一款高效率的要求过虑专用工具:占有非常低的存储空间和CPU,和别的常用的过虑专用工具对比,它可以载入并实行上万条过虑标准。顺带提一下,Firefox昨日逐渐发布含有彻底Cookie维护的Firefox 86,根据“将每一个平台的全部Cookie限定在一个独立的Cookie罐里”来避免跨网站跟踪。

另一方面,Apple的iOS 14和macOS Big Sur含有根据其ITP作用的别的防护措施,可以屏蔽掉第三方CNAME cloaking,虽然Apple并没表述这类防御力方式的基本原理,但可以推断出ITP如今监测到第三方CNAME cloaking要求,并将HTTP回应中设定的cookie的有效期限限定为7天。

Brave浏览器也是如此,该电脑浏览器上星期公布了一项应急修补程序流程,该修补程序流程是因为增加了根据CNAME的广告过滤作用而致使的系统漏洞,并在这里过程中将.onion网站域名的查看发送至公共性互联网技术DNS在线解析,而不是根据Tor连接点推送的。

Chrome(及其拓展后的别的根据chromium的电脑浏览器)是唯一突出的忽略,因为它既沒有阻拦当地的CNAME cloaking,都不像Firefox那般,让第三方拓展根据在要求推送前获得CNAME纪录来轻轻松松分析DNS查看。

新起的CNAME cloaking技术,可以趁着反跟踪的对策绕开安全性保障措施,这类恰当的进攻产生了明显的安全可靠和个人隐私问题。在客户不知道或没经客户允许的情形下,客户数据信息一直在泄露,这也许会开启GDPR和个人隐私有关条文。

文中翻譯自:https://thehackernews.com/2021/02/online-trackers-increasingly-switching.html