科学研究工作员表明,有我国环境的黑客已经积极主动利用Pulse Secure 虚拟专用网的重要漏洞,以绕开2FA(双因素认证)维护,进而秘密地进到归属于美国国防科技和其它一系列机构的互联网。

安全性企业Mandiant在4月20日公布的报告书中表明,被利用的漏洞中最少有一个是0day漏洞。这代表当黑客逐渐积极主动利用它时,Pulse Secure的开发人员和大部分科学研究工作人员无法发觉。

除开CVE-2021-22893这一被看到的0day以外,好几个黑客机构也在利用2019年和2020年已被修补的好多个Pulse Secure漏洞。

被围住的局势

科学研究工作员表明,Mandiant现阶段发觉了12个恶意程序团伙已经利用Pulse Secure 虚拟专用网的漏洞。这种团伙都避开了验证并从侧门浏览了机器设备。可是团伙中间的关联性并不大,而且她们是在不一样的调研中被看到的。因而,科学研究工作人员觉得应该是好几个黑客分别利用漏洞来实现进攻。

不论是独立利用或是团伙犯案,这种漏洞都能够使网络攻击绕开维护虚拟专用网机器设备的单要素和双因素认证,使黑客可以安裝恶意程序。这种恶意程序就算客户更新虚拟专用网也仍然存有,并根据webshell维持浏览。

除此之外,在Mandiant公布的报告书中还提起了,在过去的的6个月中,几起侵入事情攻击了全球各地的国防安全、政府部门和金融业机构。此外,美国网络信息安全和基础设施建设安全局表明,被围攻的总体目标还包含美国政府部门、重要基础设施建设实体线和别的利益相关者机构。

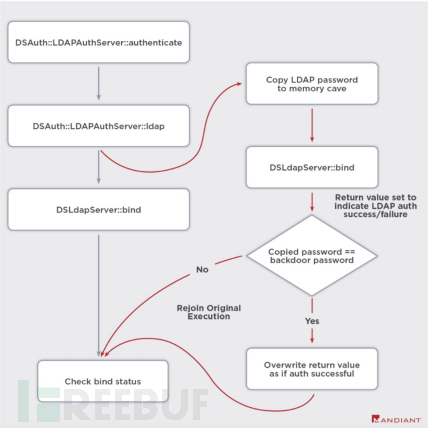

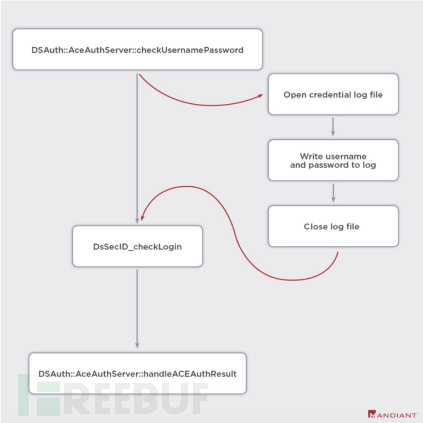

Mandiant给予了下列数据图表,表明各种各样验证绕开和系统日志浏览的步骤。

Mandiant表明,借助"比较有限的直接证据"发觉了一个被称作UNC2630的精英团队,是给定的2个积极主动利用这种漏洞的黑客团队之一。

另一个是一个新团体,Mandiant称作UNC2717。2022年3月,该机构应用Mandiant取名为RADIALPULSE、PULSEJUMP和HARDPULSE的恶意程序进攻欧洲地区一家组织的Pulse Secure系统软件。

因为现阶段欠缺环境和调查取证直接证据,Mandiant不可以将本汇报中表述的全部编码大家族与UNC2630或UNC2717联络起來。一位内她们还注意到,有可能是一个或好几个有关团队承担开发设计和散播这种不一样的专用工具,并在疏松的APT个人行为者中间散播。除开UNC2630和UNC2717以外,很有可能也有别的团队选用了这种专用工具中的一种或多种多样。

不断2年的不安全要素

在过去的的几年里,Pulse Secure的总公司Ivanti公布了一系列Pulse Secure漏洞的补丁包,这种漏洞不但容许远程控制网络攻击在沒有登录名或登陆密码的情形下得到访问限制,并且还能够关掉多要素验证,并查询虚拟专用网网络服务器阿依莲文字缓存文件的系统日志、账户密码。

以前对于外币兑换和旅游车险公司Travelex的勒索病毒进攻很可能是由于这种漏洞,由于这个企业忽视了安裝补丁包。

Mandiant的报告书中还有一个难以相信的客观事实,那便是汇报中表明相对高度比较敏感地域的机构依然沒有安裝补丁包。而且,Pulse Secure的一个0day早已被公布,遭受了积极主动利用。

Pulse Secure在4月20日公布了一份公示,标示客户如何缓解现阶段未修复的安全性漏洞。Mandiant的汇报中也包括了大批量的性能指标,公司可以利用这种标准来确认它们的互联网是不是早已变成漏洞的总体目标。

现阶段,一切在其互联网中应用Pulse Secure的机构都应当优先选择阅读文章并遵循Mandiant和Pulse Secure的提议以防止被黑客侵入导致损害。