据研究人员称,微软公司的Azure Functions云容器的一个管理权限更新漏洞很有可能会容许客户逃逸虚似容器。

因为开启该漏洞必须规避一个flush-to-disk限定,Intezer研究人员将该漏洞称之为 "Royal Flush"。逃离flush-to-disk限定就代表要把数据信息交接给核心,在那里数据信息针对别的过程而言是看得见的,可是在系统软件重新启动后很有可能就没法应用了。

该企业发觉,Azure Functions容器在运作的时候会应用privileged Docker标志,这代表着Docker服务器和容器使用人都能够共享资源/dev文件目录中的机器设备文档。该漏洞是因为这种机器设备文档具备 "别人 "的读写能力管理权限而造成的。

周四公布的数据分析报告中叙述,"相对性放松的机器设备文件权限并非系统软件的默认"。

依据Intezer的观点,因为Azure Functions自然环境中包括了52个不一样的系统文件系统分区,这种区域可以促使不一样管理权限的客户由此可见,这一特征就成为一个挺大的安全隐患。

研究人员表述说:"大家猜疑这种系统分区是归属于别的Azure Functions手机客户端的,但根据进一步的评定表明,这种系统分区仅仅同一电脑操作系统所采用的一般系统文件,例如Docker服务器的系统文件pmem0 "。

Intezer研究高级副总裁Ari Eitan告知Theatpost:"在网络攻击以一个低管理权限的客户真实身份来浏览受害人自然环境的情形下,这很有可能便会变的特别风险,运用这一漏洞,网络攻击可以更新管理权限,做一些他本不能够保证的事儿(例如从系统文件中读取文件)。"

除此之外,尽管该漏洞并不是一个Docker逃逸漏洞,他说道:"假如客户可以更新到root权限,她们将可以运用各种各样Docker逃逸技术性逃逸到Docker服务器内,将这二者结合在一起应用,针对操作系统的安全性而言将是一个较大的危害。"

Royal Flush云容器漏洞

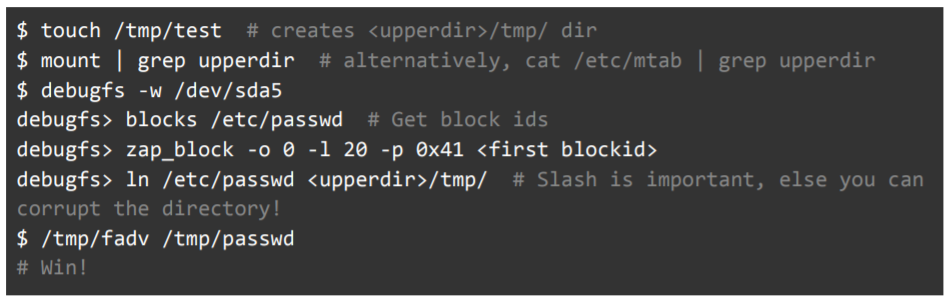

为了更好地搜索这类设定很有可能会发生的伤害途径,研究人员建立了一个当地检测容器。她们发觉,根据应用Debugfs程序流程(一种用以调节Linux核心的独特程序流程,可以用于定期检查更改系统文件的情况),一个无管理权限的客户可以轻轻松松穿越重生Azure Functions文件系统软件。并且,事实上,非权利客户可以立即编写在其中的所有文档。

据剖析:"一开始,大家试着应用zap_block指令立即编写系统文件块的內容。在操作系统内部结构,Linux核心会将/dev/sda5机器设备文档实现改动解决,对/etc/passwd文档的调整会载入到缓存文件中。因而,必须将操作系统的变更更新到硬盘内,这类更新是由Debugfs程序执行完成的。"

殊不知,研究人员找到一种方式,可以绕开这类对资料开展立即改动的限定。

研究人员表述说:"最先,我们在容器的diff文件目录中,根据Debugfs建立了一个硬链接,那样变更便会直接影响到咱们的容器中的文档了。"

她们填补说:"这一硬链接依然必须root权限来编写,因此大家还一定要应用zap_block来编写在其中的內容。受一个名叫'pagecache管理方法'的新项目启迪,我们可以应用posix_fadvise来促使核心从存储中页面刷新。这会促使核心载入大家的改动,大家以后会将他们散播到Docker服务器系统文件中。"

研究人员强调,Debugfs还适用写方式,容许使用者对最底层硬盘开展改动。她们填补说:"必须核心留意的是,大家通常不容易向初始化的电脑硬盘中载入內容,因为它有可能会造成硬盘的毁坏"。

研究人员表述说,因为网络攻击可以编写Docker服务器的随机文档, 因而它们可以对/etc/ld.so.preload文档实现改动,这将容许网络攻击开展"预加载-挟持 "进攻,根据容器的diff文件目录来散播故意的文件共享。

依据研究人员剖析:"这一文档很有可能会被预加载到Docker软件系统中的每一个过程中(大家以前就统计了运用这些工艺的HiddenWasp恶意程序),因而网络攻击那样就可以在Docker服务器上实行恶意程序。"

Intezer向微软公司安全性回应核心(MSRC)汇报了该漏洞,但微软公司并沒有公布补丁包。依据剖析,这个测算大佬评定该漏洞 "对Azure Functions客户的安全性沒有危害",由于研究人员应用的Docker服务器事实上是一个HyperV容器,有另一个沙盒的维护。但这并不是说这一漏洞在其余的配备下就不可能有风险。

Eitan说:"虽然MSRC说这一没什么可担忧的,但大家坚信高級网络攻击可以借助这一漏洞,而且它可以协助网络攻击开展更高級其他进攻,这也就是我们要发布它的缘故。"

研究人员还带来了漏洞认证的编码。

微软公司对于此事并没马上开展回应评价。

Intezer提议:"根据那样的实例我们可以发觉,漏洞有时候是不明的,或是是顾客控制不了的,大家提议要对互联网安全采用两层维护的方式。搞好基础的安全防护工作中,例如修补已经知道的漏洞和结构加固你的电脑操作系统,减少被恶意攻击的概率。执行运作时的维护对策,检验和解决漏洞的使用和其它的运行内存进攻。"

文中翻譯自:https://threatpost.com/azure-functions-privilege-escalation/165307/